A quoi sert le référentiel IPsec DR ?

Publié le 14/3/2023

Auteur : François Bonnet, Head of Product & Alliances

L’ANSSI vient tout juste de publier un corpus documentaire décrivant le référentiel IPsec DR, un ensemble de bonnes pratiques à mettre œuvre au niveau d’un système d’information traitant des informations sensibles, dont celles portant la mention Diffusion Restreinte.

Avant de s’interroger sur sa finalité et de se pencher sur ce qu’il contient, il convient de rappeler les différents niveaux de protection des informations existants en France.

La classification des informations

Pour comprendre comment fonctionne la classification des informations, il faut se plonger dans l’instruction générale ministérielle n°1300 qui est entrée en vigueur le 1er juillet 2021. L’IGI 1300 fixe un nouveau schéma de classification des informations de la défense nationale. Elle définit également les règles de protection et de traitement d’une information classifiée. En pratique, cette instruction concerne toute personne physique ou morale amenée à traiter des informations classifiées dans le cadre de ses missions.

Afin de mieux coller aux standards internationaux notamment ceux de l’OTAN, les trois niveaux de classification (Confidentiel Défense, Secret Défense et Très Secret Défense) ont été ramenés à deux niveaux : Secret et Très Secret.

Les systèmes d’information traitant des informations classifiées requièrent une homologation de leurs dispositifs de sécurité qui s’obtient en suivant scrupuleusement la démarche élaborée par l’ANSSI.

Qu’est ce que la Diffusion Restreinte ?

Pour les informations considérées comme sensibles mais autres que celles relatives au secret de la défense nationale, l’IGI 1300 prévoit par ailleurs une mention de protection : la Diffusion Restreinte. Il ne s’agit aucunement d’un timbre de classification mais d’une mention qui permet de protéger des informations qui n’ont pas lieu d’être classifiées. L’objectif est ici de sensibiliser les personnes ayant accès à ce type d’informations et de les inciter à la discrétion.

A noter toutefois que « la divulgation d’informations et supports portant la mention Diffusion Restreinte à des personnes physiques ou morales n’ayant pas le besoin d’en connaître est susceptible d’exposer son auteur à des sanctions disciplinaires, administratives, et éventuellement pénales notamment au titre de la violation du secret professionnel. » Voilà qui doit inciter les utilisateurs à la prudence !

Quelles contraintes en matière de sécurité informatique ?

Première chose à savoir : ce sont le Premier ministre et les ministres qui déterminent les conditions d’utilisation et désignent les organisations et personnes habilitées à apposer la mention et à accéder aux informations portant cette mention.

Parmi ces personnes ou organisations, on trouve les services de l’Etat, les établissements publics sous tutelle, les OIV dépendant d’un ministre, les sous-traitants ayant besoin d’accéder aux informations portant la mention pour effectuer leur mission, etc …

L’IGI 1300 détaille les règles inhérentes à la Diffusion Restreinte, comme par exemple l’obligation de marquage ou l’interdiction de diffusion sur le réseau internet. Comme pour les informations classifiées, les systèmes d’information qui traitent, stockent ou transmettent des informations Diffusion Restreinte, doivent faire l’objet d’une homologation de sécurité. C’est à l’ANSSI que revient la charge d’établir l’ensemble des règles applicables que l’on peut retrouver dans l’instruction interministérielle n° 901/SGDSN/ANSSI du 28 janvier 2015.

Sur son site, l’ANSSI a mis à disposition un guide pratique qui rassemble ses recommandations pour la conception de l’architectures des systèmes d’information qui hébergent des informations sensibles, dont celles relatives à la mention Diffusion Restreinte.

Suivant la logique de « qui peut le plus peut le moins », l’Agence fait observer que ses recommandations peuvent très bien s’appliquer pour protéger des informations sensibles ne portant pas la mention DR comme par exemple, des « informations protégées au titre du secret des affaires » ou encore des « informations couvertes par le secret professionnel ».

Pourquoi un référentiel IPsec DR ?

Pour l’interconnexion de SI DR ou pour les connexions distantes à un SI DR, l’ANSSI recommande fortement l’usage de tunnels VPN IPsec afin d’assurer la confidentialité des informations. Par exemple, un service d’administration à distance est envisageable pour un SI sensible à condition que les accès ne soient possibles qu’à partir de postes d’administration maîtrisés et que les flux soient sécurisés au moyen d’un tunnel VPN IPsec.

IPsec est un protocole standard de communication sécurisée permettant la protection des flux réseau. Il est privilégié par l’ANSSI depuis plusieurs années car il est jugé plus sûr que TLS par exemple (voir notre article de blog à ce sujet).

L’ANSSI a documenté un « Référentiel IPsec DR » pour aider les industriels proposant des produits de cybersécurité implémentant le protocole IPsec, à répondre aux exigences de sécurité d’un SI DR. L’autre objectif de ce référentiel est également de faciliter l’interopérabilité des équipements, notamment les pare-feux et les clients VPN IPsec. Enfin la conformité à ce référentiel est une condition nécessaire à l’octroi par l’ANSSI d’une qualification standard et d’une aptitude à protéger des informations DR, au niveau national, européen et OTAN.

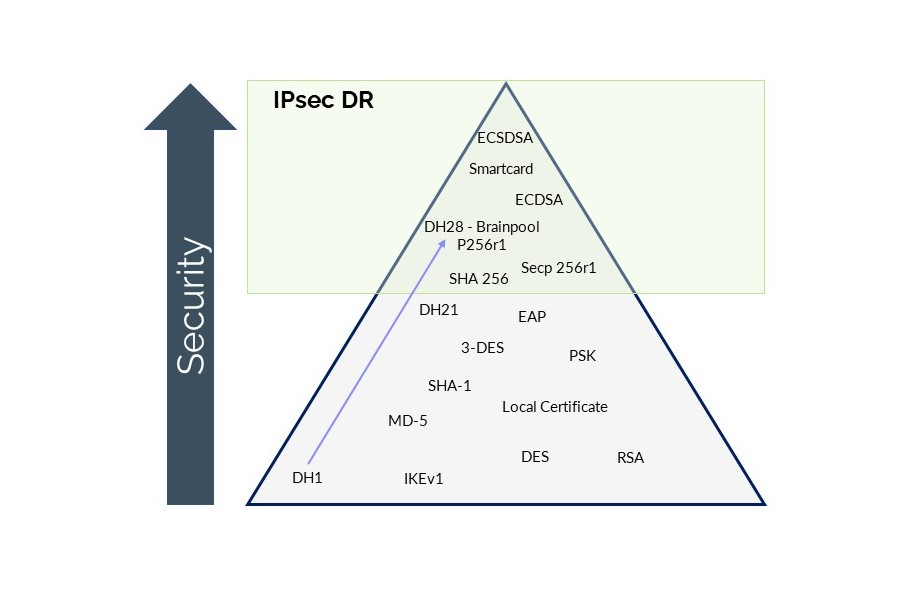

Ce référentiel précise un périmètre réduit d’algorithmes cryptographiques et de méthodes d’authentification à utiliser pour la protection des réseaux de Diffusion Restreinte.

L’idée est de mettre de côté les éléments les plus faibles (par exemple MD5, SHA1) pour privilégier les technologies plus récentes et éprouvées, comme les certificats basés sur des courbes elliptiques (secp256r1 et brainpoolP256r1), ou en jouant sur les tailles minimales des clés pour se prémunir des attaques les plus virulentes.

In fine, ce référentiel est en quelque sorte représentatif du poste de travail « DR » que l’on imagine dans les mains d’agents habilités, n’ayant accès qu’à des informations confidentielles.

L’interopérabilité des clients VPN TheGreenBow

La démarche de certification et de qualification est totalement intégrée dans le développement de nos produits. Dans le cadre des travaux autour du référentiel IPsec DR, TheGreenBow a joué un rôle de coordination de la collaboration avec ses partenaires ODM. Nous garantissons ainsi une solution logicielle parfaitement interopérable avec les passerelles Stormshield SNS, Thales MISTRAL et Atos TRUSTWAY.

Afin que nos clients disposant de SI DR, comme les OIV, puissent établir des connexions VPN avec des passerelles configurées en mode IPsec DR, nous avons d’ores et déjà rendu compatibles nos clients Windows, Android et macOS avec ce référentiel. Ainsi les versions Client VPN Windows 7.4, macOS 2.3 et Android 6.3, qui seront mises sur le marché dans les prochaines semaines, bénéficieront de la compatibilité avec le référentiel IPsec DR.

Nous avons élaboré un guide qui décrit comment configurer les clients VPN TheGreenBow Windows, Android et macOS afin d’établir des connections VPN avec des passerelles configurées en mode IPsec DR. Ce guide est à votre disposition en téléchargement libre ci-dessous.

N’hésitez pas à nous contacter si vous avez des questions sur ce sujet.