Règlement DORA : quand la sécurité des données devient une obsession pour le secteur financier

Publié le 03/1/2023

Auteur : Arnaud Dufournet, Chief Marketing Officer

Nous avions annoncé dans notre premier blog post de l’année 2022 que l’actualité sur les réglementations cyber en Europe serait riche. Nous n’avons pas été démentis. Tout s’est subitement accéléré sur les deux derniers mois de 2022 avec l’adoption de la nouvelle Directive NIS et du Règlement DORA par le Parlement Européen puis par le Conseil de l’Union Européenne fin novembre. Et c’est finalement le 27 décembre que la nouvelle directive et le règlement ont été officiellement publiés au Journal Officiel de l’UE, donnant ainsi plus de visibilité sur le calendrier de leur mise en application.

Pour rappel le Digital Operational Resilience Act (DORA) est un règlement européen qui est une déclinaison sectorielle de la directive NIS pour le secteur financier. Ce secteur est un habitué des réglementations mais ce nouveau règlement se révèle particulièrement exigeant notamment en ce qui concerne la relation contractuelle avec les prestataires de services informatiques.

La genèse de DORA : le risque opérationnel

La crise financière de 2008 a mis en évidence l’interconnexion et les dépendances entre les banques et les assureurs. C’est pour se prémunir du risque opérationnel que les accords de Bâle II puis Bâle III ont vu le jour. En 2010, Bâle III a renforcé les règles prudentielles pour limiter le risque de crédit mais pas seulement …

Il a également introduit l’inclusion des risques opérationnels dans l’évaluation des exigences minimales de fonds propres. Un risque opérationnel selon la définition du comité de Bâle, est un risque de pertes résultant « de processus, de personnes et de systèmes bancaires internes inadéquats, défaillants ou encore d’événements externes ».

Cette définition, très large, englobe la défaillance des systèmes d’information. Or ceux-ci ont pris une place de plus en plus importante avec la numérisation des processus et le recours aux nouvelles technologies (IA, RPA, Cloud, …). La crise de 2008 a montré que la défaillance des systèmes d’information doit faire pleinement partie des risques opérationnels et systémiques.

Ces dernières années, l’augmentation de la menace cyber est venue renforcer ce risque de défaillance. Les causes ne sont plus simplement techniques ou dues à l’erreur humaine. Elles peuvent provenir d’une malveillance prenant la forme de cyber attaque d’origine criminelle ou étatique pour du renseignement économique.

Les menaces cyber se renforcent, le risque opérationnel aussi

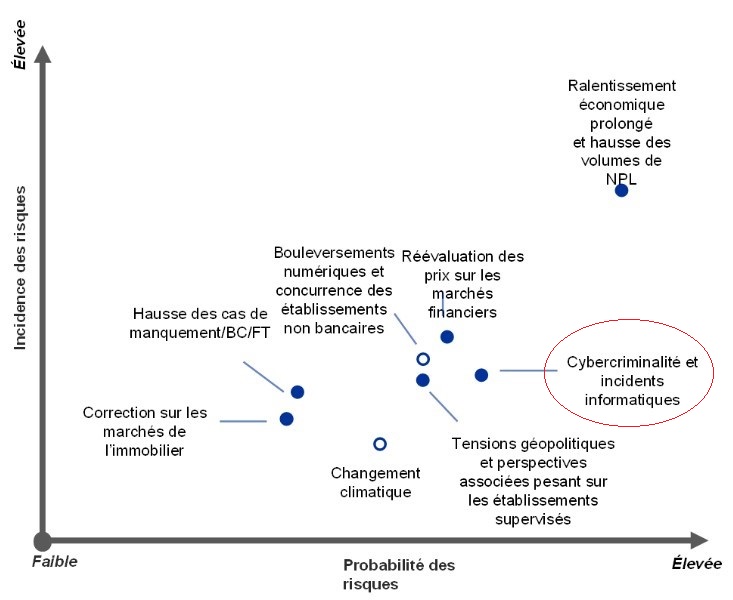

Le risque cyber est désormais bien identifié et suivi par la Banque de France et la Banque Centrale Européenne en figurant parmi l’ensemble des risques systémiques. Nous l’avions d’ailleurs déjà abordé dans un précédent blog post consacré au secteur bancaire.

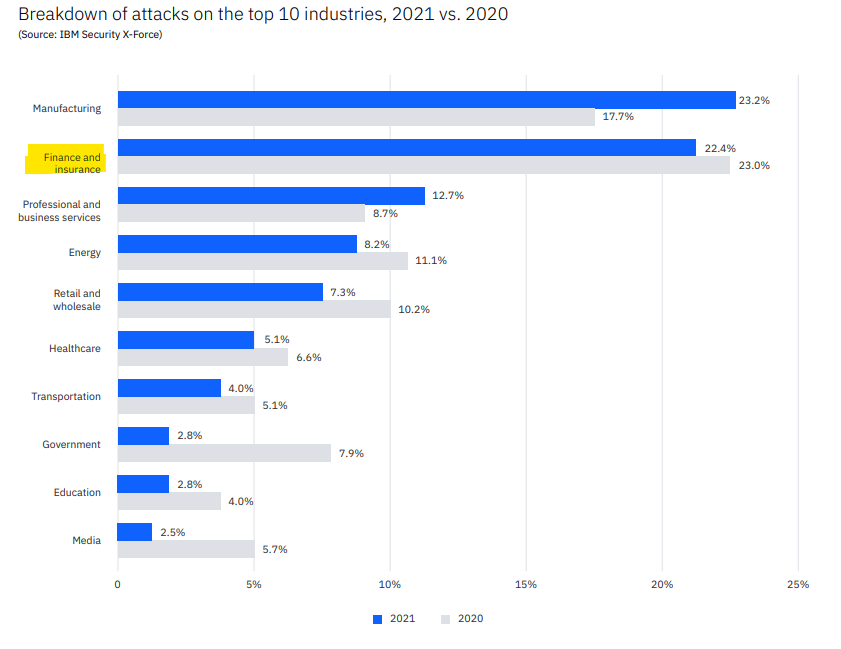

Les transactions bancaires passant par les réseaux et les masses de données personnelles manipulées sont les principaux centres d’intérêt des cybercriminels. L’étude d’IBM x-Force Threat Intelligence Index 2022 révèle une nouvelle fois que le secteur financier est bien l’un des secteurs les plus attaqués, juste après l’industrie manufacturière.

Selon cette étude, le secteur financier concentrerait 22% des attaques et incidents relevés en 2021. Ces attaques visant surtout les banques (70% des attaques contre 16% pour les assurances).

Ce qui est maintenant en jeu, c’est un possible effondrement du système bancaire et donc de nos économies. L’Union Européenne l’a bien compris et a décidé prendre le sujet à bras le corps en approfondissant la notion de risque opérationnel numérique.

Après NIS 2 voici donc DORA

Dans le sillage de la directive NIS dont la première version a été entérinée en 2016, les premières réflexions de la Commission Européenne commence en 2020 sur un règlement dédié au secteur financier et dont l’objectif est de renforcer la résilience opérationnelle numérique. Contrairement à une directive qui demande une transposition, un règlement s’applique en l’état dans tous les pays de l’union.

Deux particularités sont à relever dans ce règlement. Premièrement c’est son obsession pour la sécurité de l’information. Disponibilité, authenticité, intégrité et confidentialité sont les quatre critères qui reviennent de manière insistante dans le règlement : dans la définition des « incidents opérationnels » ou « liés au TIC » de l’article 3, puis dans la gouvernance et l’organisation dans l’article 5 ou encore dans l’article 9 consacré à la protection et prévention.

Deuxièmement, ce règlement sectoriel concerne non seulement les assureurs et les établissements de crédit mais aussi leurs tiers prestataires de services informatiques (excepté les micro-entreprises). L’article 28 du règlement rappelle dans les principes généraux que « les entités financières qui ont conclu des accords contractuels pour l’utilisation de services TIC dans le cadre de leurs activités restent à tout moment pleinement responsables du respect et de l’exécution de toutes les obligations découlant du présent règlement et du droit applicable aux services financiers ». Impossible donc de rejeter la responsabilité sur un quelconque prestataire externe.

Le paragraphe 5 de cet article indique ensuite que « lorsque ces accords contractuels portent sur des fonctions critiques ou importantes, les entités financières prennent en considération, avant la conclusion des accords, l’utilisation par les prestataires tiers de services TIC des normes les plus actualisées et les plus élevées en matière de sécurité de l’information. » Autrement dit, les prestataires de services IT critiques font partie intégrante de l’évaluation des risques et les entités financières doivent s’assurer de leur hygiène informatique.

La réflexion de l’Union Européenne part du principe, avéré depuis les attaques comme celles de SolarWinds, qu’un incident cyber peut se propager à l’ensemble des acteurs d’un secteur. Il cherche donc à prévenir du risque d’attaque de chaîne d’approvisionnement (Supply Chain).

DORA renforce l’usage du chiffrement

L’article 9 « Protection et prévention » du règlement impose d’élaborer une politique de sécurité numérique. Le paragraphe 2 du même article précise les dispositions à prendre pour protéger les informations : « les entités financières conçoivent, acquièrent et mettent en œuvre des stratégies, des politiques, des procédures, des protocoles et des outils de sécurité de TIC qui visent à garantir la résilience, la continuité et la disponibilité des systèmes de TIC, en particulier ceux qui soutiennent des fonctions critiques ou importantes, et à maintenir des normes élevées en matière de disponibilité, d’authenticité, d’intégrité et de confidentialité des données, que ce soit au repos, en cours d’utilisation ou en transit ».

Sans le nommer, c’est bien le chiffrement des données qui permet de répondre à l’obligation d’authenticité, d’intégrité et de confidentialité.

On reconnait là également les trois avantages intrinsèques d’une solution VPN qui permet spécifiquement de protéger ces données quand elles sont « en cours d’utilisation », c’est-à-dire quand un utilisateur souhaite accéder au SI pour les consulter.

L’article 30 impose que ces mêmes dispositions pour protéger les informations, soient prises par les « prestataires tiers de services TIC ». Elles doivent même figurer dans les contrats qui régissent la relation afin de garantir « la disponibilité, l’authenticité, l’intégrité et la confidentialité en ce qui concerne la protection des données, y compris les données à caractère personnel ».

Protéger les communications avec un VPN de confiance

Comme pour la cybersécurité, la confiance est un pilier du système financier. On comprend alors mieux l’obsession de DORA pour la disponibilité, l’intégrité, authenticité et la confidentialité des données. Etant donné l’interconnexion des réseaux, un incident interne ou externe remettant en cause l’un de ces quatre principes, est de nature à compromettre le système financier.

Les visas de sécurité de l’ANSSI dont disposent les clients VPN TheGreenBow attestent de leur haut niveau de sécurité. Leurs usages dans le secteur bancaire peuvent être multiples : protéger les communications distantes des collaborateurs en télétravail, sécuriser les flux d’administration grâce à un tunnel VPN IPsec, maitriser les accès au SI octroyés aux prestataires externes grâce à des configurations spécifiques du client VPN …

Et pour faire face à la menace quantique, TheGreenBow travaille déjà avec des grandes banques centrales sur des projets de déploiement de clients VPN intégrant des algorithmes de chiffrement résistants aux attaques quantiques.

Avec une entrée en application le 17 janvier 2025, il reste deux ans pour les acteurs du secteur financier et leurs prestataires informatiques pour se conformer au règlement DORA. Ce qui n’est pas de trop compte tenu de son niveau d’exigence !